Contact bizarre

-

Une personne

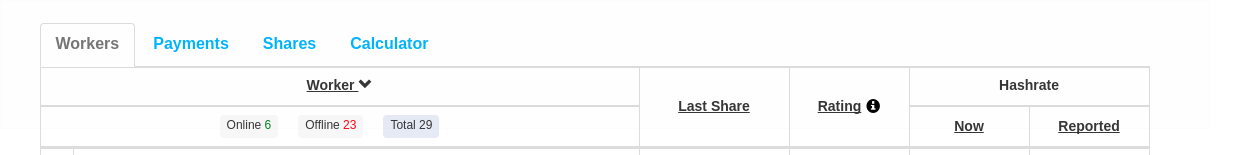

M’a contacté pour m’indiquer qu’on lui avait hack son HiveOS et changé son adresse ETH

L’adresse fourni dispose en effet de plusieurs rig et pas mal déco / ça semble louche

Je le répète:

Si vous ouvrez vos ports SSH de votre box ou que vous est sous windows je vous invite à changer votre mot de passe de votre rig.Actuellement le username est: user

Password: 1Documentation:

https://forum.hiveos.farm/discussion/22/security -

Même si SSH n’est pas ouvert ou que l’on est sous Linux, dans tout les cas il faut JAMAIS au grand JAMAIS laissé un password par défaut, c’est un grave problème de sécurité.

De plus, pensez à ne jamais utiliser des mots de passes simples comme :

- Date de naissace

- Nom d’un ami, d’une connaissance, de quelqu’un de sa famille ou même de son animal

- Evitez les mots du dictionnaire et ce quelque soit le dictionnaire, une attaque par dictionnaire prendre actuellement moins de 5 minutes pour trouver

- Evitez de simples suites de caractères comme abcd ou 1234

- Composez vos mots de passe suivant cette recommandation minimale : lettres majuscule et minuscules et chiffres

- Composez plutôt un mot de passe frot : lettres majuscule et minuscule, chiffres, caractères spéciaux comme es *!/;?,:<> et autres (pas les accents car sur un clavier où vous n’avez pas les accents de dispo vous allez être embêté)

- Le mieux étant des mots de passe d’une taille minimale de 6 caractères, 10 recommandés pour maximiser la sécurité (au-delà cela ne sert actuellement pas à grand chose)

- Si vous devez utiliser un gestionnaire de sauvegarde des mots de passes comme Keepass par exemple (gratuit et très bien), pensez à lui composer un mot de passe fort, moins complexe car vous devez vous en souvenir (recommandation 1 dans la composition du mot de passe, car avec caractères spéciaux vous ne vous en souviendrais jamais)

Voilà un peut les recommandations pour la protection par mot de passe. Le mieux étant de passer par Keepass ou autre logiciel de stockage sécurisé des mots de passe, et de lui faire en générer un pour chaque site internet, chaque rig et chaque chose qui tout simplement demande un mot de passe. Pensez par contre à garder le mot de passe de Keepass dans votre tête uniquement et qu’il soit assez sécurisé, car un accès à votre Keepass c’est un accès à tout les mots de passes que vous stocké (Keepass est très utilisé en entreprise d’informatique par exemple quand il faut stocker les mots de passes pour accéder aux différents sites).

Désolé pour cette piqûre de rappel, mais c’est toujours utile ;).

-

Toujours utile !!! Merci

-

C’est une excellente piqûre de rappel, merci @christophedlr !

Des règles qui s’adaptent évidement à tous les sites ayant recours à une protection par mot de passe. -

Ouep…

-

@christophedlr a dit dans Contact bizarre :

- Composez vos mots de passe suivant cette recommandation minimale : lettres majuscule et minuscules et chiffres

- Composez plutôt un mot de passe fort : lettres majuscule et minuscule, chiffres, caractères spéciaux comme es *!/;?,:<> et autres (pas les accents car sur un clavier où vous n’avez pas les accents de dispo vous allez être embêté)

-

Moi j’utilise https://www.motdepasse.xyz/ pour générer mes mot de passe et comme je suis parano j’ai aucun mot de passe identique mais le problème c’est que certains site internet limite le nombre de caractères(paypal : 20 caractères)

sinon mes mots de passe font entre 32 et 128 caractères. -

@distic Faut pas croire ce genre de trucs. A partir du moment où se sont des mots du dictionnaires, c’est facile à cracker puisqu’il suffit d’une attaque par dictionnaire. Si en revanche ce n’est pas des mots du dictionnaire, la seule attaque possible en dehors de connaître la personne (donc nom du chien par exemple, date de naissance ou autre qui sont faciles à connaitre), c’est une attaque par brute force c’est à dire essayer TOUTES les combinaisons possibles et imaginables.

Hors, essai de cracker un mot de passe de 6 caractères avec TOUTES les combinaisons possibles et imaginables en ajoutant les caractères spéciaux, tu verras le temps que tu vas mettre. A cela tu ajoutes qu’on ne sait pas forcément la taille du mot de passe, donc on démarre à 6, puis 7, 8 etc. A cela il faut rajouter qu’à chaque fois que tu tests avec une chaîne plus longue, tu dois tester à nouveau toutes les combinaisons.

Un vrai mot de passe sécurité, c’est pas des suites de mots, c’est quelque chose d’indéchiffrable, qui ne soit donc pas des mots du dictionnaire ou associable à quelque chose.

Pour ce qui est de la difficulté à retenir, d’une part il existe des systèmes comme Keepass et ils sont fortement conseillés justement, d’autre part tu peux avoir un password sécurisé sans qu’il soit difficile à retenir, d’où ma première recommandation pour un mot de passe sécurisé tout en étant facile à retenir : lettres et chiffres, des majuscules comme minuscules et sans faire des suites comme abcd ou 1234.Juste en respectant cela, tu peux composer des mots de passes très sécurisés et t’en souvenir facilement. Une suite de mots, avec nos ordinateurs actuels, il faut pas plus d’1h avec un dictionnaire pour trouver la suite de 4 mots ; on fait du brute force car toutes les combinaisons possibles mais depuis un dictionnaire, donc pas des caractères mais bel et bien des mots, la complexité est moindre et la facilité de hacking est bien présente.

-

@xft Oui, normalement on limite tous à 50 caractères maximum (certains moins), le problème surtout c’est que certains sites stockes les mots de passes en clair ou crypté avec la fonction crypt de PHP au lieu d’utiliser un algorithme de hashage pour sécurisé.

D’autres font un effort, mais utilises encore le MD5 dont on sait ainsi que le SHA1, qu’il est possible d’avoir 1 hash pour 2 chaînes différentes, c’est à dire qu’on sait que tel que sont fait ces deux algos, on a le risque que la chaîne B ai le même hash de la chaîne A, cela facilite alors le hack, que se soit par dictionnaire ou par brute force.

Il est recommandé d’utiliser le SHA256 voir le SHA512, qui sont bien mieux sécurisés et dont pour l’instant nous n’avons pas eu le cas de deux chaînes avec exactement le même hash. C’est ce que l’on appel les collisions.

D’ailleurs, et je cite wikipedia :

On suggère maintenant d’utiliser plutôt des algorithmes tels que SHA-256, RIPEMD-160 ou Whirlpool.Et là je le confirme en tan que développeur web, SHA-256 voir SHA-512, RIPEMD-160 et Whirlpool sont pas mal aussi, le SHA-256 est cependant suffisant et est plus rapide à l’exécution que les autres.

Hélas peut de sites utilisent autre chose que le MD5 et certains ne font pas des hash mais du cryptage, donc obtiennent une chaîne cryptée et décryptable dès lors qu’on réussi à obtenir le “salt” utilisé pour crypter la chaîne. Les fonctions de hashage elles, permettent d’obtenir un hash, ce n’est pas décryptable, on compare les deux hashs pour vérifier l’identification de la personne, ce qui n’est plus la même chose et oblige donc à faire de véritables attaques, longues et couteuses surtout contre du SHA-256/512.

Par défaut, les logiciels comme Keepass génères des mots de passes de 128 bits c’est à dire 16 caractères, donc si on passe par ces systèmes, en général le mot de passe est très sécurisé.

-

@christophedlr Une astuce pour le bruteforce c’est de mettre 3/4 fois le même caractère d’affilé dans le mot de passe car lors d’un bruteforce le pirate vas dans la plupart des cas éviter les répétitions de caractères.

-

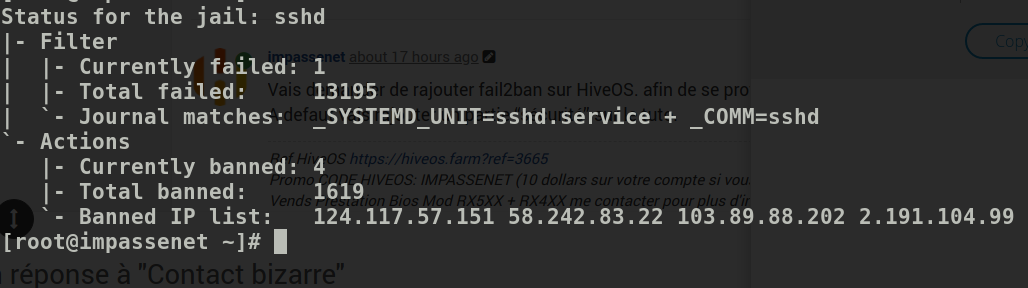

Vais demander de rajouter fail2ban sur HiveOS. afin de se protéger des brute force ssh.

A defaut vais rajouter un partie “sécurité” sur le tuto. -

@xft Bien entendu que non puisque le pirate au travers de son programme de piratage, teste TOUTES les combinaisons y compris le fait qu’il y a plusieurs répétitions de caractères et au contraire, plus tu répètes le même caractères, plus on trouve facilement, c’est prouvé.

-

@christophedlr De toutes façon normalement avec fail2ban au bout de 3 erreur de password ton IP est ban pendant 30 minutes.

J’ai un serveur chez OVH j’ai mis fail2ban sur ssh.

C’est mon métier la sécu et ce type de software est simple à installer et devrait être installer sur tout serveur donnant un accès ssh.

-

@impassenet Oui, c’est une bonne idée, faudrait que je le fasse mais je sais pas l’utiliser ni le configurer et idem pour iptables d’ailleurs. Heureusement qu’un ami (qui a accès pleinement à mon VPS OVH car on gère chacun des sites sur ce VPS

), s’y connaît et m’aide à mettre en place tout ce qu’il faut ;).

), s’y connaît et m’aide à mettre en place tout ce qu’il faut ;). -

@impassenet a dit dans Contact bizarre :

Vais demander de rajouter fail2ban sur HiveOS. afin de se protéger des brute force ssh.

A defaut vais rajouter un partie “sécurité” sur le tuto.Ha oui , ça ça serait top, linux n est pas trop mon domaine non plus, et ça serait super de connaître deux trois astuces pour se protéger correctement

-

@christophedlr N’importe quoi. Nombre approximatif de mots dans un dictionnaire standard : 100 000. Donc avec 4 mots vous avez (100 000)^4 = 10^20 soit environ 2^70 possibilités.

Avec 10 caractères choisis parmi 60, vous avez 60^10 possibilités, soit environ 2^60 ce qui est inférieur d’un facteur 1024.

Donc ça prendra à la machine 1024 fois plus de temps de faire une attaque par dictionnaire sur 4 mots que de faire une attaque par force brute sur un mot de passe de 10 caractères.

-

@distic a dit dans Contact bizarre :

@christophedlr N’importe quoi. Nombre approximatif de mots dans un dictionnaire standard : 100 000. Donc avec 4 mots vous avez (100 000)^4 = 10^20 soit environ 2^70 possibilités.

Avec 10 caractères choisis parmi 60, vous avez 60^10 possibilités, soit environ 2^60 ce qui est inférieur d’un facteur 1024.

Donc ça prendra à la machine 1024 fois plus de temps de faire une attaque par dictionnaire sur 4 mots que de faire une attaque par force brute sur un mot de passe de 10 caractères.

Avec fail2ban deja tu vas devoir en avoir des bots…

-

@impassenet Je parlais d’une politique de mot de passe en général, y compris dans les cas où vous n’avez pas la possibilité de limiter le nombre de tentatives.

-

Oui : le trio Fail2Ban, UFW, Rkhunter est déjà une bonne base.

Pour UFW (firewall simple pour GNu/Linux), j’avais fait un petit tuto : https://www.citizenz.info/ufw-un-par-feu-facile-a-utiliser-pour-son-serveur

Hope it helps ^^